Bace

HackCTF - Cookie 본문

문제는 다음과 같다.

개꿀맛 쿠키라고 하여 쿠키를 봐보았다.

의심되는 쿠키가 Cookie와 PassAdmin이 있다.

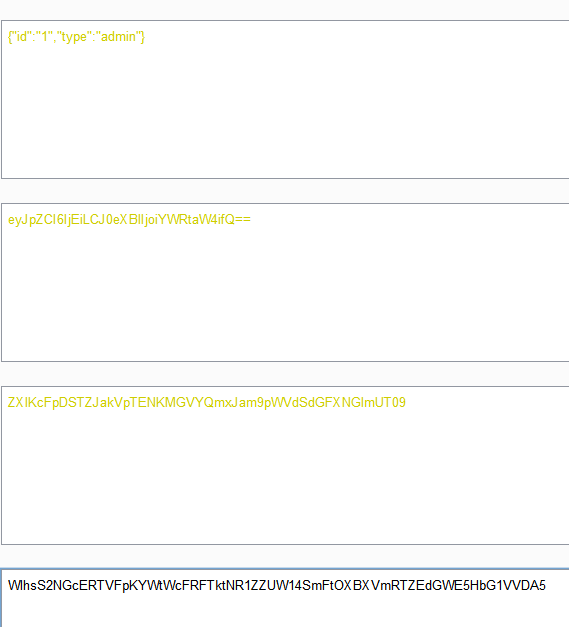

Cookie는 암호화되어 있는 것 같아서 base64로 디코딩을 3번 했더니 {"id":"2","type":"guest"} 가 나온다.

{"id":"2","type":"guest"} 를 {"id":"1","type":"admin"} 으로 바꾼 후 다시 base64로 인코딩해서 Cookie 에 넣고 보내보았다.

패스워드가 틀리다고 나온다.

id의 1이 문제인가 해서 0과 2를 넣고도 해봤지만 결과는 똑같다.

그렇다면 PassAdmin이 문제이다.

하지만 쿠키를 볼 때 PassAdmin은 딱히 문제될게 없어보인다.

버프시트를 통해 봐보았다.

PassAdmin=~~~ 이렇게 되어있다.

도저히 모르겠어서 다른 풀이를 봤는데, php의 느슨한 비교 취약점이라고 PassAdmin[]=~~~ 로 보내주면 풀린다고 한다.

PassAdmin[]=j0n9hyun

flag가 떴다.

solve

'HackCTF > Web' 카테고리의 다른 글

| HackCTF - Home (0) | 2020.02.01 |

|---|---|

| HackCTF - Input Check (0) | 2020.01.31 |

| HackCTF - Time (0) | 2020.01.12 |

| HackCTF - Guess me (0) | 2020.01.04 |

| HackCTF - Read File (0) | 2020.01.04 |